Exims Mail-Schwachstelle: Eine Geschichte über schnelles Handeln und nicht betroffene SiteGround-Kunden

Stellen Sie sich Folgendes vor: Eine lustige Party, die Schlafroutine eines Kleinkindes , eine Autofahrt – das alles erlebten drei unserer Sicherheitsingenieure an einem Samstag, dem 30. September. Plötzlich piepsen ihre Handys gleichzeitig, obwohl sie weit voneinander getrennt sind, und durchdringen den Lärm der Party, die Stille des Kinderzimmers bzw. das Brummen der Autobahn. Es ist eine Meldung über ein kritisches Sicherheitsproblem mit Exim, dem Mailserver, der von 56 % aller Mailserver im Internet verwendet wird, darunter auch der von SiteGround. Trotz ihrer unterschiedlichen Einstellungen haben alle drei unserer Sicherheitsingenieure sofort ihre Pläne über den Haufen geworfen und eine Antwort angefordert – ein Beweis für unser unermüdliches Engagement für die Sicherheit.

Was ist Exim und warum ist es wichtig für uns?

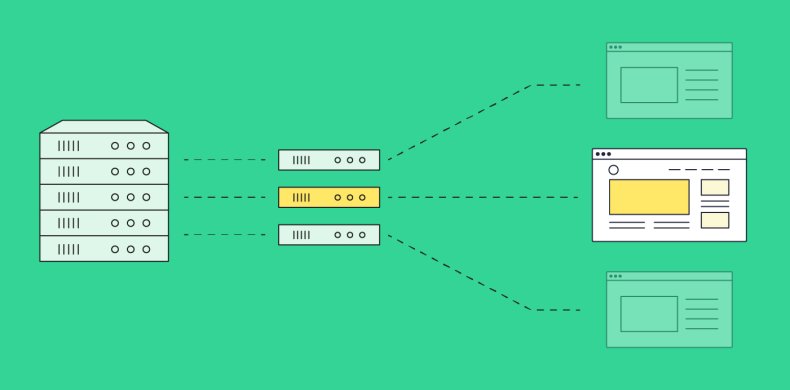

Da die E-Mail-Services ein wesentlicher Bestandteil unseres Hosting-Angebots sind und von der Mehrheit unserer Kunden genutzt werden, arbeiten wir ständig daran, die Sicherheit, Zustellbarkeit und Zuverlässigkeit unserer E-Mails zu gewährleisten. Dies beginnt mit einem umfangreichen Anpassungsprozess, der unsere übliche Vorgehensweise bei jeder von uns verwendeten Software ist, um sicherzustellen, dass sie die Bedürfnisse unserer Kunden besser erfüllt, während sie uns mehr Kontrolle gibt, um sie besonders sicher und immer auf dem neuesten Stand zu halten.

Das Exim-Problem und die proaktive Antwort von SiteGround

Das Problem mit der Bezeichnung CVE-2023-42115 war tatsächlich eine Kombination aus sechs verschiedenen Zero-Day-Exploits gegen Exim. Ein Zero-Day-Exploit bedeutet, dass alle Server, die diese bestimmte Konfiguration verwenden, sofort gefährdet sind. Wir haben den Bericht sofort nach seiner Veröffentlichung erhalten und uns sofort mit allen sechs Problemen befasst, um das Risiko für unsere Kunden zu bewerten.

Die gute Nachricht war, dass wir die gesamte Software auf unseren Servern stark anpassen und die betroffenen Teile von Exim auf unseren Servern gar nicht verwendet werden. Unsere Arbeit war damit aber noch nicht zu Ende. Hier ist eine Aufschlüsselung aller Probleme, warum SiteGround-Kunden sicher waren und was wir getan haben, um sicherzustellen, dass dies so bleibt.

Drei der gemeldeten Exim-Exploits bezogen sich auf verschiedene Arten der E-Mail-Authentifizierung, nämlich SPA/NTLM und EXTERNAL auth. Kurz gesagt, geht es darum, dem Mail-Server nachzuweisen, wer Sie sind, und Ihnen dann zu erlauben, E-Mails zu senden. Die neue Schwachstelle bedeutet, dass ein Angreifer eine spezielle Anfrage erstellen, die Sicherheitslücken in den Authentifizierungsverfahren ausnutzen und sich Zugang zu dem Server verschaffen kann, auf dem Exim läuft. Darüber hinaus konnte der Angreifer vollen Zugriff auf den Server erhalten – nicht nur auf Exim als Mailserver, sondern auf alle Daten, die sich auf dem Server befinden. Auf SiteGround-Servern verwenden wir jedoch keine dieser Authentifizierungsmethoden, so dass SiteGround-Kunden nicht betroffen waren.

Der vierte Exploit bezog sich auf ein Proxy-Problem und war sehr ähnlich aufgebaut. Die fünfte Schwachstelle befand sich in einer Bibliothek namens “libspf2”, die für bestimmte Prüfungen im Zusammenhang mit SPF-Einträgen für E-Mails verwendet wird. Da wir bei SiteGround keine Proxys vor unseren Exim-Mailservern einsetzen und auch die problematische Bibliothek nicht verwenden, waren wir auch von diesem Angriffsvektor nicht betroffen.

Das letzte Problem bezog sich auf die Durchführung von DNS-Lookups. Viele Leute verwenden einfach DNS-Resolver von Drittanbietern und können nicht sicher sein, ob die DNS-Resolver die Daten, die sie erhalten, validieren. SiteGround verwendet unsere eigenen DNS-Resolver, und wir validieren die Daten, die wir erhalten. Das hat uns also nicht so stark beeinträchtigt.

Letztendlich hatten wir bei den meisten Angriffsvektoren Glück, aber es hat uns viel Zeit gekostet, jeden einzelnen dieser Punkte doppelt und dreifach zu überprüfen. Und natürlich sind wir darüber hinausgegangen.

Normalerweise gibt es zwei Möglichkeiten, mit einer Sicherheitslücke umzugehen: Sie prüfen, ob und inwieweit Sie davon betroffen sind, und wenn das nicht der Fall ist, können Sie sie einfach ignorieren und das Problem ausblenden. Der bessere Weg ist jedoch, vorauszudenken, und selbst wenn eine bestimmte Sicherheitslücke oder eine Reihe von Sicherheitslücken Sie nicht direkt betreffen, sollten Sie dennoch proaktiv die Patches installieren, um auf Nummer sicher zu gehen, falls sich die Schwachstelle weiterentwickelt und weitere Sicherheitslücken auftauchen, die Sie zu einem späteren Zeitpunkt möglicherweise betreffen könnten.

Und genau das haben wir getan – obwohl wir durch keinen der Vektoren dieses speziellen Angriffs direkt gefährdet waren, haben sich unsere Sicherheitsingenieure nicht einfach zurückgelehnt. Zusätzlich zu der sorgfältigen Überprüfung und dem Testen aller Exploits, um sicherzustellen, dass sie die SiteGround-Server nicht beeinträchtigen, haben wir, sobald eine neue, sicherere Version von Exim veröffentlicht wurde (Version 4.96.1), sofort alle unsere Exim-Mailserver aktualisiert. Auf diese Weise sorgen wir dafür, dass Sie sich sicher fühlen, und beweisen damit unseren proaktiven Ansatz im Bereich Sicherheit.

Fazit

Wir hoffen, dass dieser Beitrag Ihnen hilft, unseren Sicherheitsansatz durch die Linse eines realen und jüngsten ernsten Problems mit einer Software zu verstehen, die von der Hälfte der Server im Internet verwendet wird. Seien Sie versichert, dass wir bei SiteGround immer bereit sind, bei allen potenziellen Problemen, die Ihre Daten betreffen könnten, sofort einzugreifen. Wir setzen uns dafür ein, dass Ihre Daten sicher sind und Sie sich keine Sorgen machen müssen. Wenn Sie Fragen oder Bedenken haben, sind wir für Sie da. Vielen Dank, dass Sie uns die Treue halten, und auf ein sicheres Leben mit SiteGround.

Abonnieren Sie sich für weitere großartige Inhalte!

Melden Sie sich für unsere Newsletter mit den neuesten Inhalten und Angebotsaktualisierungen an. Sie können sich jederzeit abmelden. ![]()

Kommentare ( 0)

Danke! Ihr Kommentar wird zur Moderation zurückgehalten und in Kürze veröffentlicht, wenn er einen Bezug zu diesem Blog-Artikel hat. Kommentare für Support-Anfragen oder Probleme werden nicht veröffentlicht, wenn Sie solche haben, melden Sie es bitte über <а class="link--text" onclick="window.open('https://de.siteground.com/tutorials/erste-schritte/hilfe-vom-support-bekommen/', '_blank');" > unsere offiziellen Kommunikationskanäle

Kommentar hinterlassen

Danke! Ihr Kommentar wird zur Moderation zurückgehalten und in Kürze veröffentlicht, wenn er einen Bezug zu diesem Blog-Artikel hat. Kommentare für Support-Anfragen oder Probleme werden nicht veröffentlicht, wenn Sie solche haben, melden Sie es bitte über <а class="link--text" onclick="window.open('https://de.siteground.com/tutorials/erste-schritte/hilfe-vom-support-bekommen/', '_blank');" > unsere offiziellen Kommunikationskanäle