Reaktion auf HTTP/2 Rapid Reset: SiteGrounds schnelles Handeln gegen eine neuartige Sicherheitslücke

In der dynamischen Welt der Cybersicherheit ist es nicht ungewöhnlich, auf neue Herausforderungen zu stoßen. Kürzlich wurde eine neuartige Sicherheitslücke entdeckt, die als “HTTP/2 Rapid Reset”-Angriff bezeichnet wird. Da es sich bei HTTP/2 um ein relativ neues Protokoll handelt, gibt es jeden Tag modernere und cleverere Angriffsmethoden. Diese neueste Schwachstelle hat jedoch das Potenzial, Webdienste in einem bisher nicht gekannten Ausmaß zu stören.

Bevor wir uns mit den Details befassen, wollen wir erst einmal klären, was dies für die Website-Inhaber bedeutet.

Was ist der HTTP/2 Rapid Reset-Angriff?

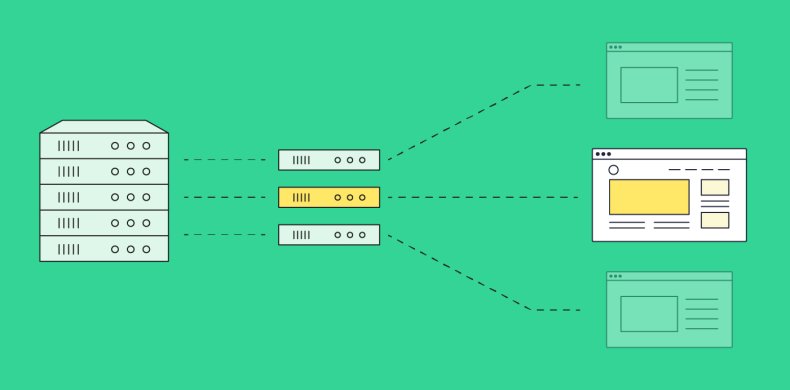

HTTP/2 ist ein Protokoll, das Ihrer Website hilft, schneller zu laden und mehr Besucher gleichzeitig zu verarbeiten. HTTP/2 ermöglicht es Kunden, mehrere Website-Ressourcen (CSS-Dateien, JS-Dateien, Bilder usw.) mit einer einzigen Anfrage anzufordern. Einige clevere Angreifer haben jedoch einen Weg gefunden, diesen Mechanismus auszunutzen. Sie haben eine Technik entwickelt, um eine Anfrage an einen Server zu senden und sie dann sofort abzubrechen, wobei sie diesen Vorgang mit einer extrem hohen Rate wiederholen. Dieser Strom von Anfragen und Abbrüchen kann einen Server überfordern, so dass er langsamer wird oder sogar abstürzt – ein klassischer Denial-of-Service-Angriff (DoS). Der Angriff überlastet nicht nur den Webserver, der HTTP/2 anbietet, sondern auch alle Backends, die ebenfalls an der Bearbeitung von Website-Anfragen beteiligt sind – wie PHP-Ausführungen, Anwendungsserver, die Bereitstellung statischer Dateien usw.

Stellen Sie sich ein Callcenter vor, bei dem ein Anrufer anruft und sofort auflegt, nachdem ein Mitarbeiter den Anruf entgegengenommen hat. Die Mitarbeiter verschwenden wertvolle Zeit mit der Bearbeitung der gefälschten Anrufe und können keine legitimen Anfragen bearbeiten. Das gesamte Call Center kommt zum Stillstand und kann die tatsächlichen Kundenanfragen nicht bearbeiten. Das ist genau das, was dieser neue Angriff auf Server-Ebene verursacht hat.

Die schnelle Reaktion von SiteGround

Bei SiteGround versuchen wir immer, in Bezug auf die Sicherheit von Websites einen Schritt voraus zu sein. Dieses Mal machen wir keine Ausnahme, und wir waren unter den ersten Webhosting-Unternehmen, die sich mit dieser Schwachstelle befasst haben. Sobald der HTTP/2-Rapid-Reset-Angriff gemeldet wurde, traten unsere Sicherheitsingenieure sofort in Aktion. Die offizielle Ankündigung wurde vor nicht mehr als 24 Stunden veröffentlicht – am 10. Oktober 2023, als Google, Amazon und CloudFlare das Problem gleichzeitig bekannt gaben. Die Webserver-Software, die wir für alle Hosting-Server verwenden, Nginx, veröffentlichte ebenfalls einen Blog-Beitrag.

Unser engagiertes Team von Sicherheitsexperten hat unermüdlich daran gearbeitet, alle unsere Webserver innerhalb einer Stunde nach Bekanntgabe der Sicherheitslücke zu patchen. Durch diese schnelle Reaktion konnten wir sicherstellen, dass die Websites unserer Kunden sicher und funktionsfähig blieben und es nur zu minimalen Unterbrechungen kam. Jetzt, nur einen Tag später, verwenden alle SiteGround-Server (Webhosting-Server und CDN) gepatchten Nginx-Code, der alle Websites schützt, die unsere Dienste nutzen.

Fazit

Der HTTP/2 Rapid Reset-Angriff ist eine erhebliche Bedrohung, aber dank unserer schnellen Reaktion und unseres Engagements für Sicherheit können SiteGround-Kunden beruhigt sein. Wir halten Ihnen den Rücken frei und sind immer bereit, alle neuen Herausforderungen zu meistern. Bei SiteGround ist Ihre Sicherheit nicht nur eine Priorität – sie ist ein Versprechen.

Abonnieren Sie sich für weitere großartige Inhalte!

Melden Sie sich für unsere Newsletter mit den neuesten Inhalten und Angebotsaktualisierungen an. Sie können sich jederzeit abmelden. ![]()

Kommentare ( 0)

Danke! Ihr Kommentar wird zur Moderation zurückgehalten und in Kürze veröffentlicht, wenn er einen Bezug zu diesem Blog-Artikel hat. Kommentare für Support-Anfragen oder Probleme werden nicht veröffentlicht, wenn Sie solche haben, melden Sie es bitte über <а class="link--text" onclick="window.open('https://de.siteground.com/tutorials/erste-schritte/hilfe-vom-support-bekommen/', '_blank');" > unsere offiziellen Kommunikationskanäle

Kommentar hinterlassen

Danke! Ihr Kommentar wird zur Moderation zurückgehalten und in Kürze veröffentlicht, wenn er einen Bezug zu diesem Blog-Artikel hat. Kommentare für Support-Anfragen oder Probleme werden nicht veröffentlicht, wenn Sie solche haben, melden Sie es bitte über <а class="link--text" onclick="window.open('https://de.siteground.com/tutorials/erste-schritte/hilfe-vom-support-bekommen/', '_blank');" > unsere offiziellen Kommunikationskanäle