Unser Site Scanner bewahrte Tausende von WordPress-Sites vor einem massiven Sicherheitsangriff

Mitte Juni haben wir unseren verbesserten Site-Scanner-Dienst eingeführt. Damals ahnten wir noch nicht, wie bald wir die neue Funktionalität in voller Aktion sehen würden. Nur wenige Monate nach dem Upgrade rettete der Site Scanner Tausende von WordPress-Websites vor einem gut getarnten Angriff, der darauf abzielte, den Traffic über ein gefälschtes Plugin namens Zend Fonts auf gefälschte Websites umzuleiten. Stellen Sie sich vor, was für einen Schaden ein solcher Hack für den Ruf und andere Unternehmensaspekte hätte anrichten können. Lesen Sie hier, wie unser Held, der Site Scanner, den Tag gerettet hat.

Wie funktioniert das “gefälschte Zend Fonts Plugin”?

Bei dem Angriff wurde ein infiziertes gefälschtes Plugin namens Zend Fonts durch eine Hintertür hochgeladen. Nach dem Hochladen leitete das infizierte Plugin die Besucher der Website auf Betrugsseiten um, ohne dass der Website-Besitzer dies bemerkte. Die hochgeladene Plugin-Datei sieht so aus:

./wp-content/plugins/zend-fonts-wp/zend-fonts-wp.php

Das Schlimme an diesem Angriff ist, dass diese Plugin-Datei in der wp-admin- oder wp-cli-Plugin-Liste versteckt ist, was bedeutet, dass die WP-Administratoren aufgrund der folgenden Funktion nicht in der Lage sind, sie leicht zu entdecken:

//hide plugin

add_filter('all_plugins', 'hide_plugins');

function hide_plugins($plugins) {

unset($plugins['zend-fonts-wp/zend-fonts-wp.php']);

return $plugins;

}

Außerdem ist es so konfiguriert, dass die Umleitung nur dann ausgelöst wird, wenn ein normaler Benutzer auf die Website zugreift, und nicht der Administrator oder Redakteur der Website:

//do redirect if user from REF and NOT Admin

if(isset( $_SERVER['HTTP_REFERER']) && !$isAdmin){

redirect();

}

All diese Faktoren machen den Angriff für die Website-Besitzer/Redakteure so gut wie unsichtbar, während die normalen Besucher auf betrügerische Websites umgeleitet werden. Dieser Hack könnte leicht zu erheblichen Umsatzeinbußen, Rufschädigung und anderen schlimmen Folgen wie einer schlechten Platzierung in Suchmaschinen und mehr führen.

Wie hat SiteGround den Angriff entdeckt?

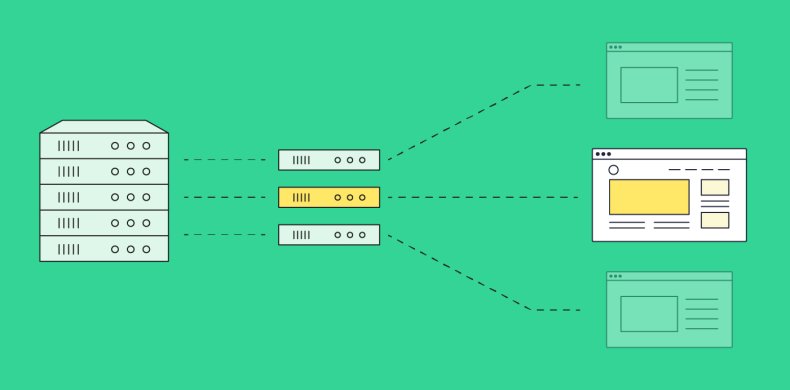

Unsere Systemadministratoren überwachen die Auslastung und das Verhalten unserer Server rund um die Uhr, und kurz nachdem dieser Exploit gestartet wurde, stellten wir eine ungewöhnlich hohe Anzahl bösartiger Dateien fest, die von unserem Site-Scanner-Dienst beim Crawlen nach Malware entdeckt wurden. Unsere Systemadministratoren gingen der Sache auf den Grund und entdeckten ein Muster: Es wurde versucht, ein gefälschtes Zend Fonts-Plugin hochzuladen, von dem zu diesem Zeitpunkt etwa 2000 WordPress-Installationen unserer Kunden betroffen waren.

Wie schützt Site Scanner die Websites, auf denen er eingesetzt wird?

Bei Angriffen wie dem von Zend Fonts erhalten Websites mit Site Scanner Basic in der Regel innerhalb von 24 Stunden nach der Entdeckung der Malware (direkt nach dem geplanten täglichen Scan) einen Bericht, während Websites mit Site Scanner Premium sofort nach dem (versuchten) Upload eine Warnung erhalten. Dies gibt unseren Kunden die Möglichkeit, schnell zu reagieren und die schädlichen Dateien zu löschen, bevor sie Schaden anrichten können.

Darüber hinaus gelangen die Dateien für Websites mit Site Scanner Premium, bei denen die Quarantäne aktiviert ist, nie auf die angegriffenen Websites – sie werden sicher unter Quarantäne gestellt, damit die Website-Besitzer sie bei Bedarf überprüfen und löschen können. Die Quarantäne stoppt den Angriff effektiv und schützt die Websites vor bösartigen Hackversuchen und den daraus resultierenden Auswirkungen auf das Geschäft und den Ruf. Und das Beste daran: Die Website-Besitzer müssen nichts tun.

Verwendung von Site Scanner-Daten zum Schutz aller Kunden

Nachdem unsere Systemadministratoren festgestellt hatten, dass der Upload des Zend Fonts-Plugins kein Einzelfall war, sondern die gesamte Plattform betraf, löschten sie alle bösartigen Dateien von unseren Servern. Außerdem fügten unsere Sicherheitsingenieure eine neue Regel zu unserer Web Application Firewall (WAF) hinzu, um weitere Angriffe auf andere bei uns gehostete WordPress-Sites zu verhindern.

Wir sind sehr erfreut zu sehen, wie unser Site-Scanner-Service Websites aktiv vor einer Vielzahl von wirklich schlimmen Angriffen schützt. Bei massiven, groß angelegten Angriffen wie dem des Zend Fonts Plugins hilft uns der Site Scanner, ein Muster zu erkennen und Maßnahmen zu ergreifen, um alle unsere Kunden zu schützen, indem wir WAF-Regeln implementieren oder unser Überwachungssystem verbessern. Dies werden wir auch weiterhin tun, aber die Aktualisierung eines plattformweiten Systems nimmt einige Zeit in Anspruch und wird kleinere, standortspezifische Malware-Angriffe nicht berücksichtigen. Wenn Sie eine frühzeitige und umfassende Malware-Erkennung für Ihre Website wünschen, empfehlen wir Ihnen dringend, einen unserer Site Scanner Plans zu aktivieren. Und wenn Sie Malware-Angriffe nicht nur erkennen, sondern auch proaktiv stoppen möchten, sollten Sie den Premium Site Scanner mit aktivierter Quarantäne erwerben.

Um den Erfolg von Site Scanner zu feiern, bieten wir in diesem #CyberSecurityMonth 3 Monate gratis für jede neue Site Scanner-Aktivierung (sowohl Basic als auch Premium), die bis Ende Oktober erfolgt.

Kommentare ( 0)

Danke! Ihr Kommentar wird zur Moderation zurückgehalten und in Kürze veröffentlicht, wenn er einen Bezug zu diesem Blog-Artikel hat. Kommentare für Support-Anfragen oder Probleme werden nicht veröffentlicht, wenn Sie solche haben, melden Sie es bitte über <а class="link--text" onclick="window.open('https://de.siteground.com/tutorials/erste-schritte/hilfe-vom-support-bekommen/', '_blank');" > unsere offiziellen Kommunikationskanäle

Kommentar hinterlassen

Danke! Ihr Kommentar wird zur Moderation zurückgehalten und in Kürze veröffentlicht, wenn er einen Bezug zu diesem Blog-Artikel hat. Kommentare für Support-Anfragen oder Probleme werden nicht veröffentlicht, wenn Sie solche haben, melden Sie es bitte über <а class="link--text" onclick="window.open('https://de.siteground.com/tutorials/erste-schritte/hilfe-vom-support-bekommen/', '_blank');" > unsere offiziellen Kommunikationskanäle